完全に仕事ネタですみませぬ。

キーワード検索を見ると、「Cisco ASA Radius 設定」の内容が多かったので

メモ残しておきます。

【環境】

Cisco ACS[Radius]

|

dmz

|

VPN-Client —– //Internet// —– Cisco ASA —– Catalyst —inside— Internal-Server

【Radiusの設定】

——

aaa-server Radius-Cisco protocol radius

—–

AAA の指定するコマンドは、aaa-server コマンドを使用します。

Radius-Cisco というのは、AAA サーバグループ名です。

このサーバグループ内で、複数のサーバ指定が可能です。

※Protocol は TACACS+ 等もありますが、ここは Radius で。

実際にRadiusサーバの指定を行う設定は、以下のコマンドです。

—–

aaa-server Radius-Cisco (dmz) host ACS-1

key *****

authentication-port 1812

accounting-port 1813

—–

key は、Radius サーバとの secret key

認証ポート/アカウントポートは Radius サーバで使用している値を設定します。

(dmz) は、Radius サーバが置いている name-if インタフェース。

ACS-1 は、name で IP アドレスと紐付けています。

※name 192.168.xx.xx ACS-1

同じ aaa-server group に Radius サーバを2台以上登録した場合

—–

aaa-server Radius-Cisco protocol radius

aaa-server Radius-Cisco (dmz) host ACS-1

key *****

authentication-port 1812

accounting-port 1813

aaa-server Radius-Cisco (dmz) host ACS-2

key *****

authentication-port 1812

accounting-port 1813

—–

Active な Radius が落ちると、次に登録されているサーバが Active となります。

※落ちるというより、3回認証失敗した場合に切り替わります。

実際に、aaa-server の状態を見たい場合 show aaa-server protocol radius を

実行すると確認可能です。

この例では、ACS-1 へ認証が3回失敗したので FAILD のフラグを立て

ACS-2 が ACTIVEとして動いています。

—–show aaa-server protocol radius—–

asa(config)# show aaa-server protocol radius

Server Group: Radius-Cisco

Server Protocol: radius

Server Address: ACS-1

Server port: 1812(authentication), 1813(accounting)

Server status: FAILED, Server disabled at 14:52:29 JST Tue Dec 7 2010

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 3

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 0

Number of rejects 0

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 3

Number of unrecognized responses 0

Server Group: Radius-Cisco

Server Protocol: radius

Server Address: ACS-2

Server port: 1812(authentication), 1813(accounting)

Server status: ACTIVE, Last transaction at 13:42:36 JST Thu Dec 9 2010

Number of pending requests 0

Average round trip time 16ms

Number of authentication requests 7

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 7

Number of rejects 0

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 0

Number of unrecognized responses 0

—————————————————

ここまでで、Radius サーバの定義は完了しました。

【実際に VPN 接続などで使用するように設定】

IP-Sec VPN などに、設定した Radius サーバを使用するようにする場合

以下のように、tunnel-group へ設定した aaa-server group の指定を行います。

—–

tunnel-group DefaultRAGroup general-attributes

address-pool VPN-POOL

authentication-server-group Radius-Cisco

—–

ここでは、細かい VPN 設定は省きますが

他の設定も行えば、IP-Sec VPN 接続時に Radius サーバを使用するようになります。

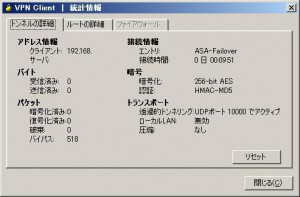

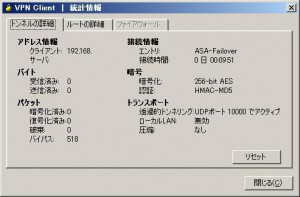

【Cisco VPN Client を使用して接続】

実際に、VPN 接続を行ってみると log から aaa-server へ認証を

行っているのがわかります。(細かいログは割愛します)

—–show logging—–

609001: Built local-host inside:ACS-2

302015: Built outbound UDP connection 26500 for inside:ACS-2/1812 (ACS-2/1812) to identity:192.168.xx.xx/1025 (192.168.xx.xx/1025)

113004: AAA user authentication Successful : server = ACS-2 : user = mayupon

113009: AAA retrieved default group policy (DfltGrpPolicy) for user = mayupon

113008: AAA transaction status ACCEPT : user = mayupon

//省略//

734003: DAP: User mayupon, Addr xx.xx.xx.xx: Session Attribute aaa.radius[“1”][“1”] = mayupon

734003: DAP: User mayupon, Addr xx.xx.xx.xx: Session Attribute aaa.radius[“25”][“1”] = CACS:acs51-2/79270226/1607

734003: DAP: User mayupon, Addr xx.xx.xx.xx: Session Attribute aaa.cisco.grouppolicy = DfltGrpPolicy

734003: DAP: User mayupon, Addr xx.xx.xx.xx: Session Attribute aaa.cisco.username = mayupon

734003: DAP: User mayupon, Addr xx.xx.xx.xx: Session Attribute aaa.cisco.tunnelgroup = DefaultRAGroup

713052: Group = DefaultRAGroup, Username = mayupon, IP = xx.xx.xx.xx, User (mayupon) authenticated.

—————————

VPN の接続状態は、show vpn-sessiondb remote

[詳細:show vpn-sessiondb detail remote] にて確認可能です。

—–show vpn-sessiondb remote—–

asa(config)# show vpn-sessiondb remote

Session Type: IPsec

Username : mayupon Index : 8

Assigned IP : 192.168.xx.xx Public IP : xx.xx.xx.xx

Protocol : IKE IPsecOverUDP

License : IPsec

Encryption : 3DES AES256 Hashing : MD5 SHA1

Bytes Tx : 0 Bytes Rx : 0

Group Policy : DfltGrpPolicy Tunnel Group : DefaultRAGroup

Login Time :

Duration : 0h:07m:35s

Inactivity : 0h:00m:00s

NAC Result : Unknown

VLAN Mapping : N/A VLAN : none

———————————————-

メモ書きなので、あまり細かい事書いていないのですが参考にどうぞ。

また、キーワード検索で多そうな内容があればメモ書きしたいと思います。