Cisco VPN Clientといえば、大抵動作環境がWindowsなのですが

LinuxでCisco VPN Clientの実行を試してみました。

使用LinuxはMandriva Linux 2010

インストールや環境設定は、@sariaさんのApribaseを参考に。

最初は通常通り、Cisco VPN Clientのファイルを

準備して、解凍→makeという流れにしようと思ったですが、如何せん上手くいかず…。

そもそも、GoogleとかみてもSolarisやVine Linuxの情報しかなく

Mandriva Linuxについて全く乗ってないんですよね…。

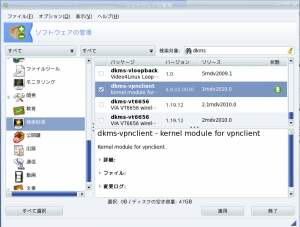

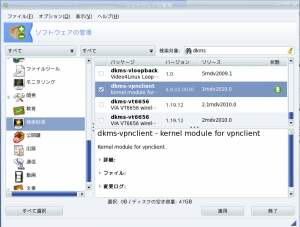

もそもそ試行錯誤していたら、実はパッケージがあったという(・ω・;)

Mandrivaのインストール関係は凄いっす…。

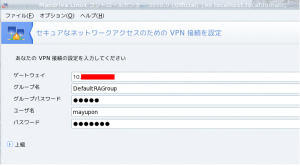

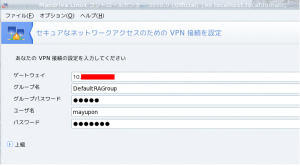

インストール後は、Cisco VPN コンセントレータがあるので選択して

必要なvpncをDownLoadしたら、VPNの接続設定。

終端装置はCisco ASA5505で、ユーザ認証はRadius使ってます。

設定後は、作成した設定名を使用して接続できます。

vpn-start vpnc <Setting Name>

それでは、接続(o゚∀゚o)キュンキュン!

[root@localhost ~]# vpn-start vpnc ASA5505-VPN

Starting VPN connection: VPNC started in background (pid: 8407)…

[ OK ]

VPN接続前のネットワーク状態は

[root@localhost ~]# ifconfig

eth0 Link encap:Ethernet HWaddr 00:0B:5D:2A:05:0D

inet addr:10.xx.xx.xx Bcast:10.xx.xx.255 Mask:255.255.255.0

inet6 addr: fe80::20b:5dff:fe2a:50d/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:14259 errors:112 dropped:121 overruns:112 frame:0

TX packets:8962 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:18004865 (17.1 MiB) TX bytes:819758 (800.5 KiB)

Interrupt:11 Base address:0x8000

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:8 errors:0 dropped:0 overruns:0 frame:0

TX packets:8 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:480 (480.0 b) TX bytes:480 (480.0 b)

[root@localhost ~]$

ですが、VPN接続後はVPN用のIP Address(tun0)が配布されます。

[root@localhost ~]# ifconfig

eth0 Link encap:Ethernet HWaddr 00:0B:5D:2A:05:0D

inet addr:10.xx.xx.xx Bcast:10.xx.xx.255 Mask:255.255.255.0

inet6 addr: fe80::20b:5dff:fe2a:50d/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:14327 errors:112 dropped:121 overruns:112 frame:0

TX packets:8974 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:18017156 (17.1 MiB) TX bytes:823468 (804.1 KiB)

Interrupt:11 Base address:0x8000

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:8 errors:0 dropped:0 overruns:0 frame:0

TX packets:8 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:480 (480.0 b) TX bytes:480 (480.0 b)

tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet addr:192.168.20.210 P-t-P:192.168.20.210 Mask:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1412 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:500

RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

[root@localhost ~]#

Internal Network内にもpingが通ります。

[root@localhost ~]# ping 192.168.10.50

PING 192.168.10.50 (192.168.10.50) 56(84) bytes of data.

64 bytes from 192.168.10.50: icmp_seq=1 ttl=127 time=1.93 ms

64 bytes from 192.168.10.50: icmp_seq=2 ttl=128 time=0.882 ms

64 bytes from 192.168.10.50: icmp_seq=3 ttl=128 time=1.00 ms

64 bytes from 192.168.10.50: icmp_seq=4 ttl=128 time=0.991 ms

^C

— 192.168.10.50 ping statistics —

4 packets transmitted, 4 received, 0% packet loss, time 3348ms

rtt min/avg/max/mdev = 0.882/1.202/1.931/0.424 ms

[root@localhost ~]#

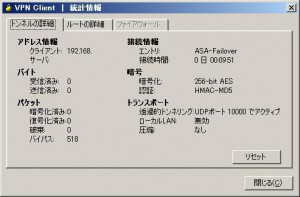

ASA5505では以下の表示です。

ちゃんとOSがLinuxになっていました(Linuxの種類まで表示されるといいのにね)

ASA5505# show vpn-sessiondb detail remote

Session Type: IPsec Detailed

Username : mayupon Index : 77

Assigned IP : 192.168.20.210 Public IP : 10.xx.xx.xx

Protocol : IKE IPsec

License : IPsec

Encryption : 3DES AES256 Hashing : MD5 SHA1

Bytes Tx : 252 Bytes Rx : 252

Pkts Tx : 3 Pkts Rx : 3

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : DfltGrpPolicy Tunnel Group : DefaultRAGroup

Login Time : 15:02:08 JST Thu Apr 8 2010

Duration : 0h:02m:22s

Inactivity : 0h:00m:00s

NAC Result : Unknown

VLAN Mapping : N/A VLAN : none

IKE Tunnels: 1

IPsec Tunnels: 1

IKE:

Tunnel ID : 77.1

UDP Src Port : 500 UDP Dst Port : 500

IKE Neg Mode : Aggressive Auth Mode : preSharedKeys

Encryption : 3DES Hashing : SHA1

Rekey Int (T): 86400 Seconds Rekey Left(T): 86260 Seconds

D/H Group : 2

Filter Name :

Client OS : Linux Client OS Ver: 0.5.3

IPsec:

Tunnel ID : 77.2

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 192.168.20.210/255.255.255.255/0/0

Encryption : AES256 Hashing : MD5

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T): 28658 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 27 Minutes

Conn Time Out: 5 Minutes Conn TO Left : 2 Minutes

Bytes Tx : 252 Bytes Rx : 252

Pkts Tx : 3 Pkts Rx : 3

NAC:

Reval Int (T): 0 Seconds Reval Left(T): 0 Seconds

SQ Int (T) : 0 Seconds EoU Age(T) : 142 Seconds

Hold Left (T): 0 Seconds Posture Token:

Redirect URL :

ASA5505#

以下のコマンドでVPN接続終了

[root@localhost ~]# vpn-stop vpnc ASA5505-VPN

Stopping VPN connection: [ OK ]

終端側の設定がちゃんとされていれば、Mandriva LinuxとのVPN 接続は問題なかったです。

むしろ、SolarisやVine Linuxに比べて簡単にインストールできるので楽でしたー。

Linuxも弄ると楽しいなヽ(・∀・ )ノ